------------------ Infection

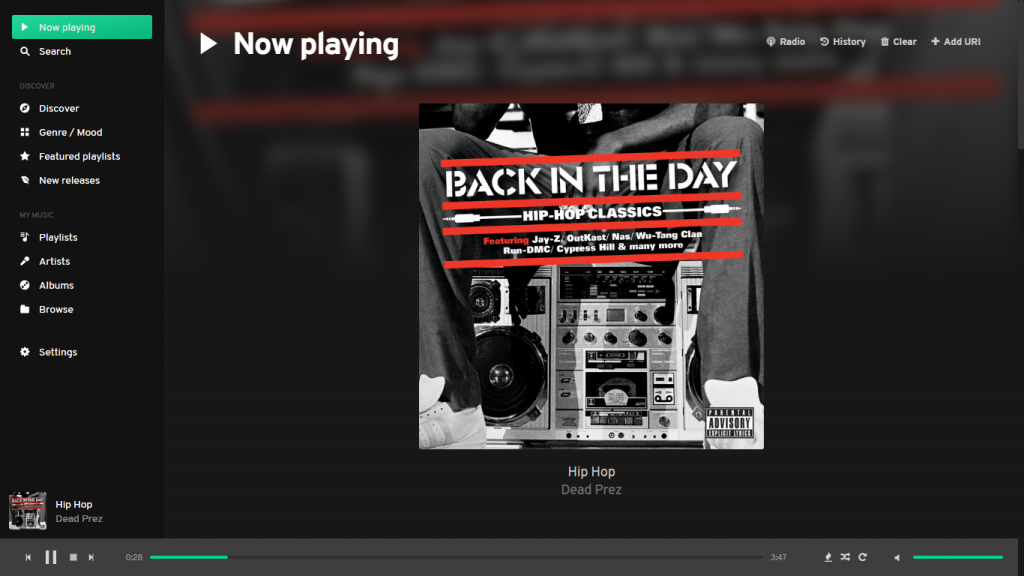

Jeudi matin à 8h44 est apparu sur le poste cuisine-pc.dir.lan un virus sous la forme d'une fausse mise à jour Adobe Flash Player.

Ce virus non détecté par l'Antivirus en place et à jour Trend OfficeScan, la signature étant apparu la veille selon Virus-total, utilise le mécanisme CryptoWall / CryptoLocker dans sa version 3.0

Ce virus fonctionne de la sorte :

- Injection/Lancement d'une binaire au démarrage du poste (clés de registre situées dans HKLM\Software\Microsft\Windows\CurrentVersion\Run et HKCU\Software\Microsft\Windows\CurrentVersion\Run)

- Ajout d'une entrée également dans le Menu Démarrer\Démarrage pour tous les utilisateurs

- La binaire se lance et exécute plusieurs outils par le biais de commandes batch.

- L'empreinte mémoire atteignait 17 000 à 27 000 Ko pour chaque instance.

Chaque instance lancée chiffre les fichiers situés sur le disque dur du poste client ainsi que les éventuels lecteurs réseaux, périphériques de stockage (clé USB/disque dur externe), sur lesquels l’utilisateur courant à les droits d’écriture.

Les répertoires qui ne sont pas impactés sont :

- Windows

- Program Files

- Temp

Cela permet à l’ordinateur de continuer à fonctionner « normalement ».

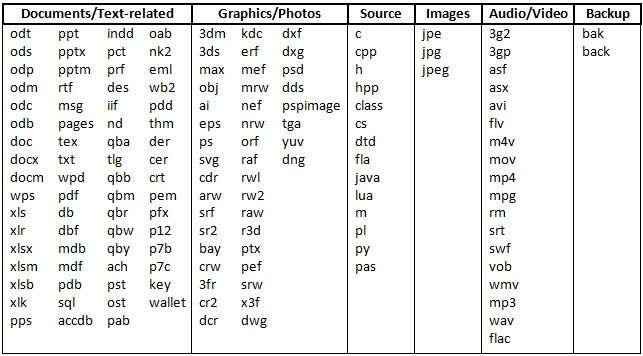

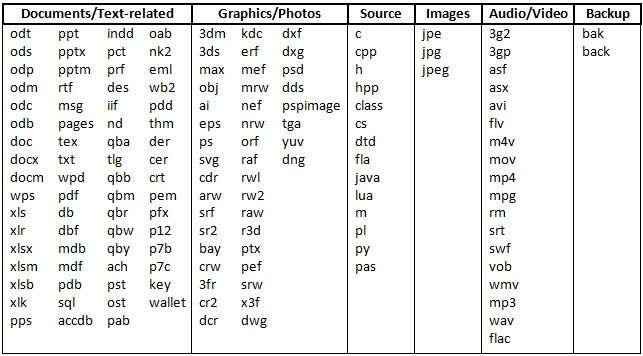

Les types de fichiers touchés sont :

- Images JPG/PNG : le nom du fichier reste identique, l'aperçu dans l'explorateur reste le même, le contenu est altéré et l'image illisible.

- Documents doc/docx/xls/xlsx : le nom du fichier reste identique, le contenu est altéré et le fichier illisible

- Même conséquence pour les fichiers PDF, ODF, MKV, AVI, MP4

Voici la liste de tous les types de fichiers concernés (source : https://blog.fortinet.com/post/cryptowall-another-ransomware-menace )

Ne sont pas concernés les fichiers .exe/.ini/.cfg ce qui en soit est "intéressant" dans le monde professionnel car le virus n’altère pas les fichiers de configuration de logiciels installés à la racine du disque (c’est souvent le cas avec les logiciels métiers anciens).

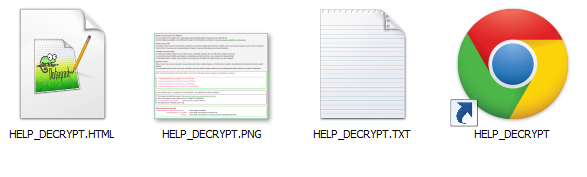

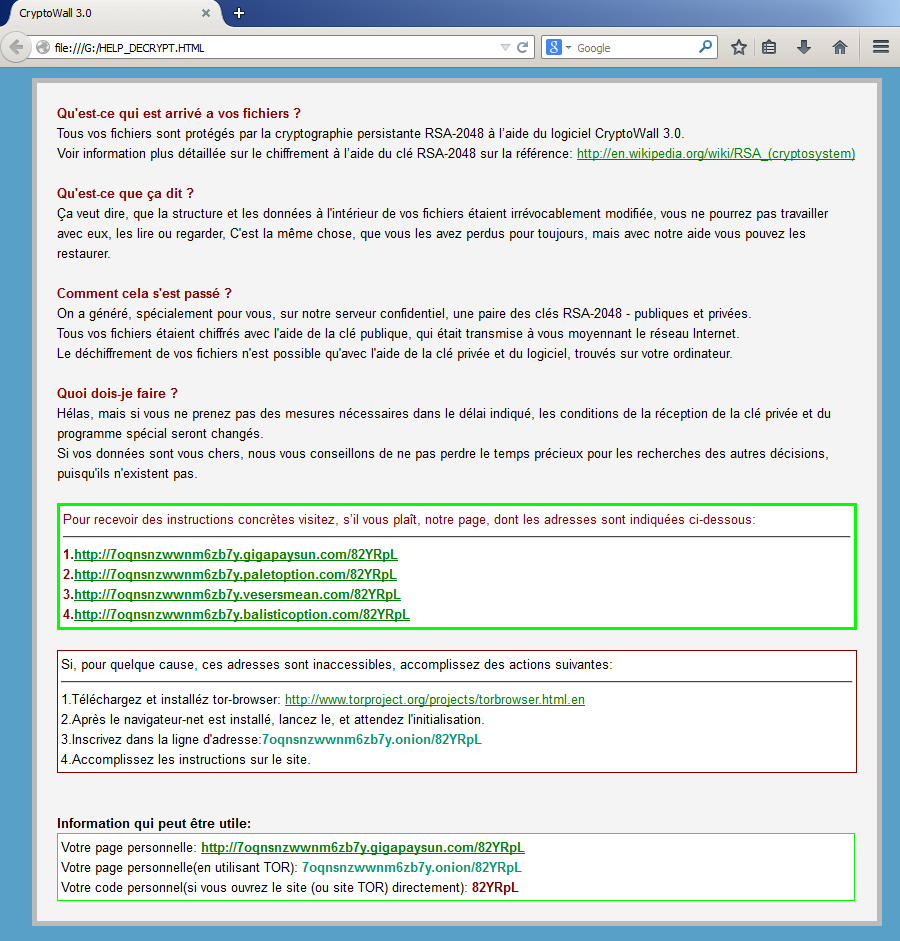

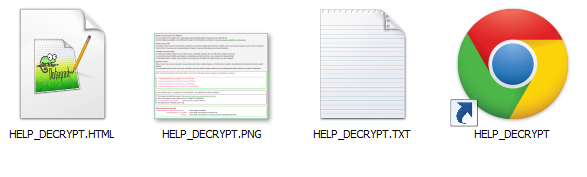

Dans chaque dossier/sous-dossiers où se trouvaient des fichiers chiffrés par le virus sont joint 4 fichiers :

C’est le seul effet vraiment visible de ce virus puisque rien n’est détruit, tous les fichiers sont réécrits en lieu et place des existants.

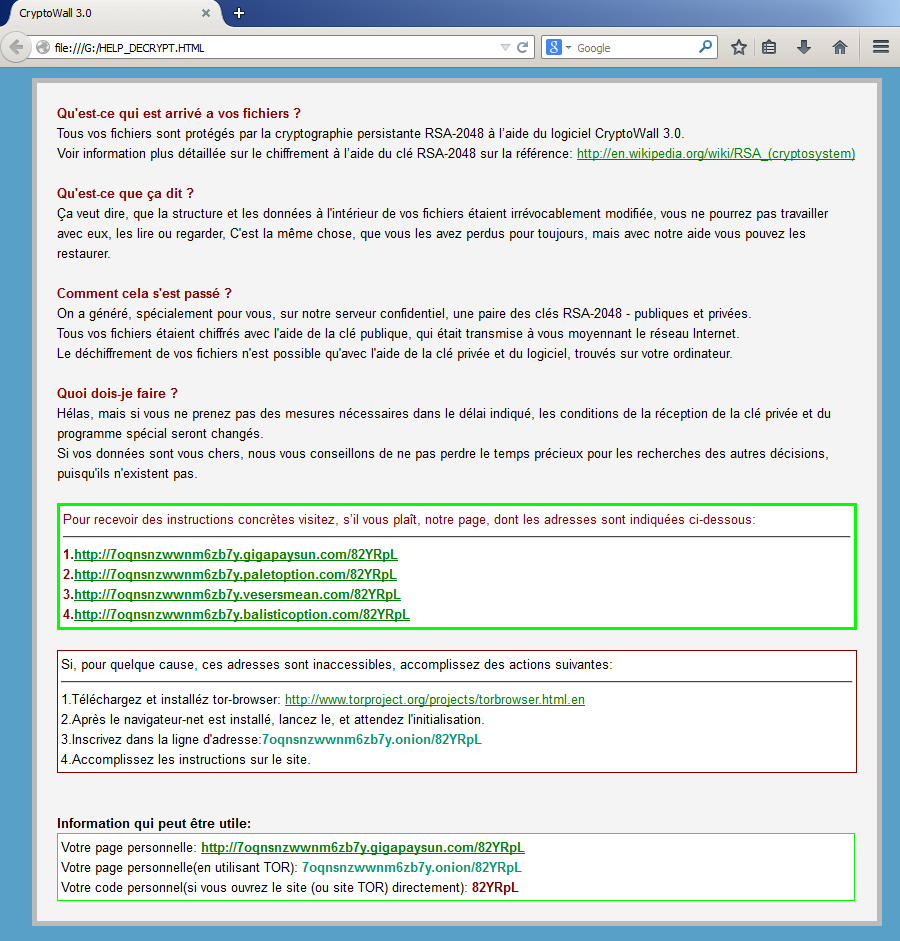

La page HTML est très simple, sans fioritures et contient le même texte que l’image PNG et le fichier texte.

- Les trois fichiers sont rédigés dans un français correct avec quelques fautes.

- Le quatrième fichier est un raccourci vers une page internet qui permet à la personne infectée de payer une rançon afin d’obtenir la clé de déchiffrement.

Un des effets qui a alerté l’utilisateur était le ralentissement du poste client.

La charge CPU nécessaire au chiffrement des fichiers est assez importante ce qui explique la lenteur soudaine. Une analyse avec Sysinternals Process Explorer montre également une forte activité réseau pour chaque instance du virus.

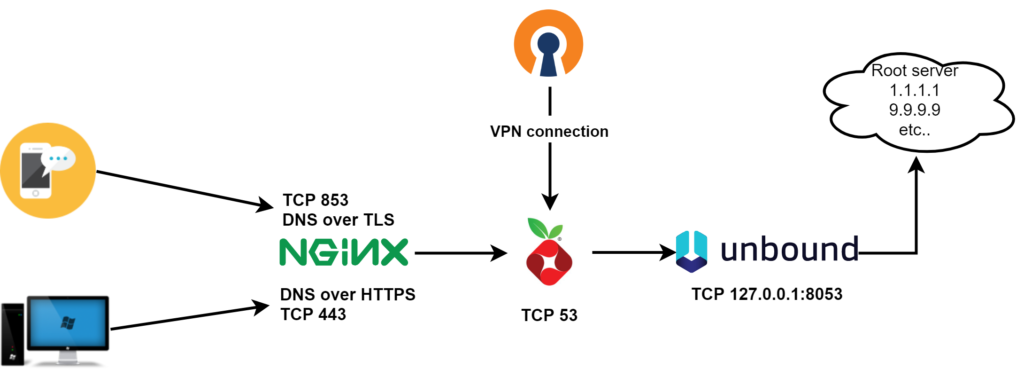

Chaque instance semblait se comportait comme un client/serveur, transmettant des requêtes HTTP en UDP (de mémoire le port 3192). Après recherches l’interface de commande du virus utilise le réseau Tor pour contrôler les postes infectés, le poste infecté était probablement utilisé comme relais de commande Tor.

Mon investigation s’est arrêtée là par manque de temps, il me fallait éviter une éventuelle propagation et rétablir les services touchés.

------------------ Recherches

Après recherches sur le virus en question, plusieurs autres choses sont exécutées en arrière-plan et non des moindres :

- Suppression des sauvegardes automatiques des volumes :

vssadmin.exe Delete Shadows /All /Quiet

La désactivation de ce service signifie que les copies des fichiers éventuellement sauvegardées par Windows dans un point de restauration précédent sont supprimées, aucune récupération avec des logiciels spécialisés tels que Recuva ou testdisk/PhotoRec n’est possible.

- Désactivation des notifications d’Erreur de Récupération Windows :

bcdedit /set {default} recoveryenabled Nobcdedit /set {default} bootstatuspolicy ignoreallfailures

- Désactivation des services Centre de Sécurité, Windows Defender, Windows Update, Service de Transfert Intelligent en Arrière-Plan (BITS).

L’exploit utilisé semble être celui-ci documenté sur le blog Malware Don’t Need Coffee : https://malware.dontneedcoffee.com/2015/04/cve-2015-0359-flash-up-to-1700134-and.html

------------------- Impact et rétablissement

Impact

Les dégâts subis suite à cette infection ont empêché le fonctionnement du self du collège pour une journée.

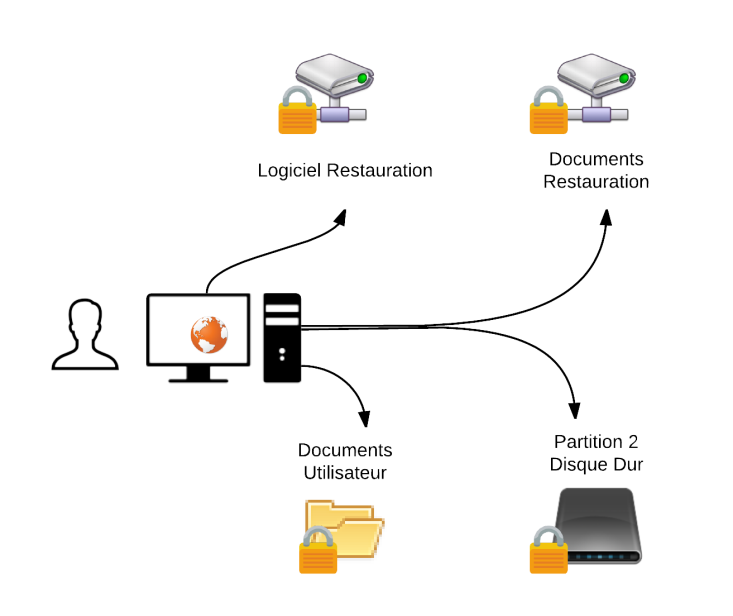

Ont été touchés :

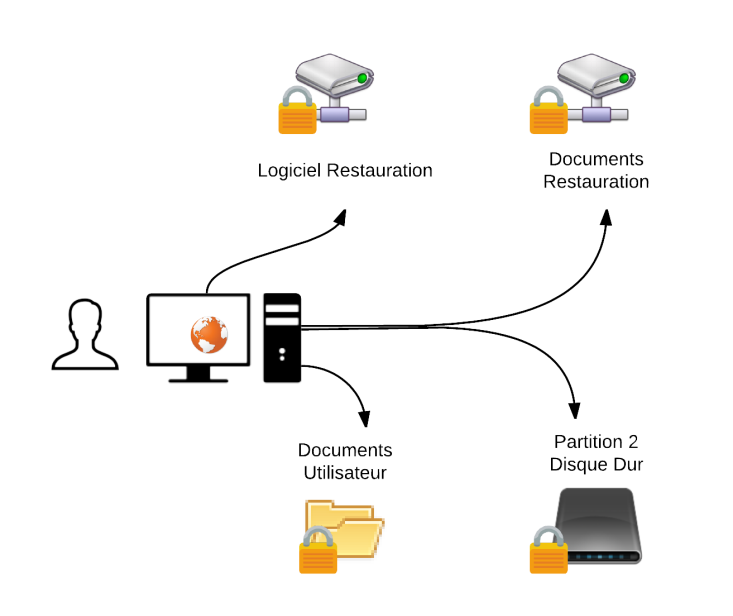

- Fichiers du lecteur réseau mappé en écriture pour le logiciel de restauration

- Fichiers du lecteur réseau mappé en écriture pour les documents de restauration

- Fichiers situés dans les Documents utilisateur et le Bureau

- Fichiers situés dans la deuxième partition du disque du poste client

Le logiciel de restauration utilise une borne de contrôle d’accès biométrique + lecteur de carte associé à un distributeur de plateau commandé par le réseau. Le logiciel de communication avec la borne de contrôle étant situé sur le poste infecté, nous avons dû fonctionner en manuel pour une journée.

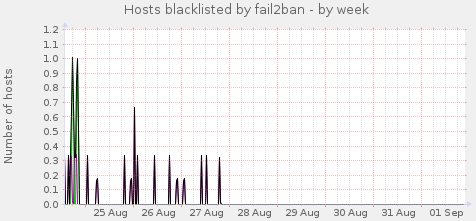

Tous les postes du VLAN concerné ont été déconnecté manuellement du réseau, et un scan viral lancé avec l’outil Kaspesky Removal Tool. Au final cela n’a été d’aucune efficacité puisque le virus étant juste sorti, la signature du fichier était inconnu de cet outil. Méthode à revoir.

Fort heureusement aucune infection sur les postes du VLAN concerné n'a été signalée, cela reste à confirmer.

Rétablissement de l’activité

Pour le rétablissement de l’activité il a fallu dans l’ordre :

- Extraire le disque de la machine infecter et le remplacer par un autre disque

- Installer le système d’exploitation de la machine

- Installer le logiciel de restauration

- Installer le logiciel de communication avec la borne de contrôle

- Installer le logiciel de contrôle en température des chambres froides

- Paramétrer la messagerie Outlook

- Installer les périphériques (imprimantes)

- Intégrer le poste au domaine et mise en place du poste

Pour le rétablissement des données, n’étaient sauvegardées de manière journalière et mensuelle que les données du logiciel de restauration + documents de restauration.

Les utilisateurs ont pour consigne de ne sauvegarder que le minimum de choses dans leur dossier utilisateur et leur bureau. Egalement les données éventuellement stockées dans la partition 2 du disque dur infecté (photos, documentation) n’ont pu être récupérées puisque non sauvegardées.

Ce manquement de sauvegardes sur les clients sera comblé par le déploiement de la solution gratuite Veeam Endpoint Backup qui permet la sauvegarde de données sur postes clients.

Grâce aux sauvegardes différentielles effectués la nuit précédente et complète en début de mois les pertes de documents ont été minimes voir nulles.

La réinstallation rapide des logiciels métiers spécifique et leur paramétrage a pu être faites facilement car le virus ignore les fichiers de configuration .ini et binaires .exe ce qui a permis de récupérer les configurations précédentes sur l’ancien disque dur et de tout relancer sans l’intervention d’un technicien spécialisé.

Au final le service a été rétabli le lendemain midi soit 24h après la constatation de l’infection. Dans notre cas c’est une durée très satisfaisante.